Schön wäre es, alle Daten über alle Vorfälle zu haben und bei jedem Vorfall auch zu wissen, wie die Angreifer vorgegangen sind. Aber leider bemerken wir bei weitem nicht alle Vorfälle – zumindest bemerken wir viele erst, wenn sie bereits Monate zurückliegen. Bei allen hier genannten Auswertungen und Berichten ist daher immer die Datenqualität zu bedenken. Das sogenannte Dunkelfeld, also die Taten, die niemand bemerkt, ist wahrscheinlich mehrfach so groß wie das Hellfeld. Auch die Grauzone, wo der Vorfall auffällt, aber niemand weiß, was genau passiert ist, ist noch deutlich größer als das Hellfeld. Wir können also nur von den bemerkten Vorfällen, bei denen auch bekannt ist, was passiert ist, auf die Lage hochrechnen oder versuchen sie einzuschätzen.

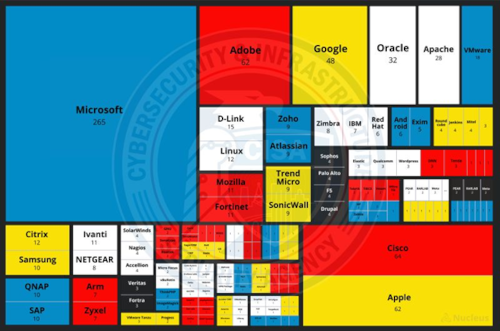

Wer den Anfang August 2023 erschienenen Bericht über die am meisten ausgenutzten Verwundbarkeiten liest [1] oder auch den Katalog der bei Vorfällen ausgenutzten Verwundbarkeiten [2], hat zunächst den Eindruck, Cloud wäre supersicher. Kleiner Schönheitsfehler dabei leider: Für Cloud-Anbieter gibt es keine standardisierte Nummerierung, wie dies die CVE (Common Vulnerability & Exposures) für eigentlich jede Software bietet.

Wer sehen möchte, welche Verwundbarkeiten die Cloud hat, der muss sich auf Open-Source-Quellen wie die von WIZ initiierte und betriebene www.cloudvulndb.org verlassen. Leider bietet diese keine Übersicht, welche Verwundbarkeiten bereits ausgenutzt wurden. Fast alle Einträge dort sind Verwundbarkeiten, die von "White Hat", also den guten Hackern, gefunden wurden und vom Anbieter behoben waren, bevor die Verwundbarkeit veröffentlicht wurde. Verwundbarkeiten, die erst durch die Ausnutzung durch Kriminelle bekannt werden, sind die 0-Days. Diese sind null Tage öffentlich bekannt und kursieren nur in kleinen Zirkeln Eingeweihter.

Einerseits ist das ein gutes Zeichen, also die Guten entdecken Verwundbarkeiten und die Behebung ist schnell und gründlich. Andererseits ist es auch erschreckend, dass die Überwachung der Cloud keine 0-Days entdeckt. Also entweder gibt es keine Schwachstellen, oder niemand entdeckt die Angreifer.

Nur der von Microsoft geklaute Schlüssel, der zum Diebstahl von Mails von US-Regierungsorganisationen führte, wurde durch Analyse von Logs entdeckt. Es ist zu befürchten, dass da sehr viel passiert, was niemand bemerkt.

Ablauf der Vorfälle

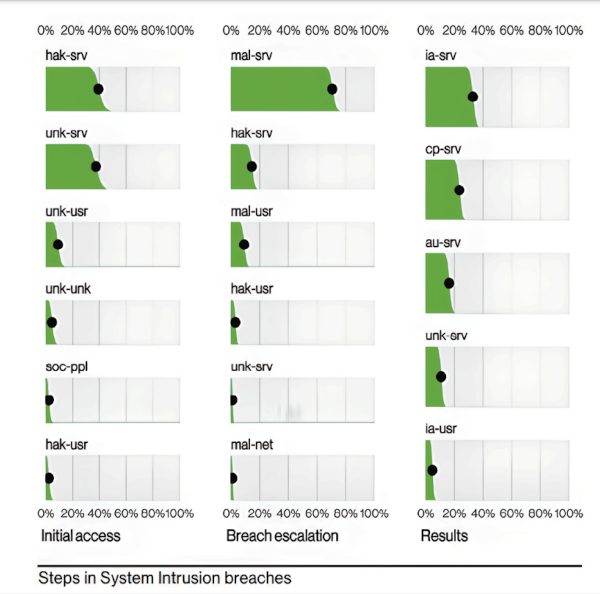

Wer die Sicherheit beurteilen, Angebote vergleichen und seine eigenen Ressourcen möglichst effizient einsetzen will, muss die Wege kennen, die die Angreifer gehen. Dafür listet der Data Breach Investigations Report (DBIR) 2023 die jeweiligen Aktionen für die drei groben Phasen eines Vorfalls auf: der initiale Zugriff, der den Weg für die Eskalation – auch Lateral Movement genannt – freimacht und dann zum Ergebnis führt. Das Ergebnis ist hier für die Betrachtung zweitrangig, wir wollen wissen, was zu Einbrüchen führt.

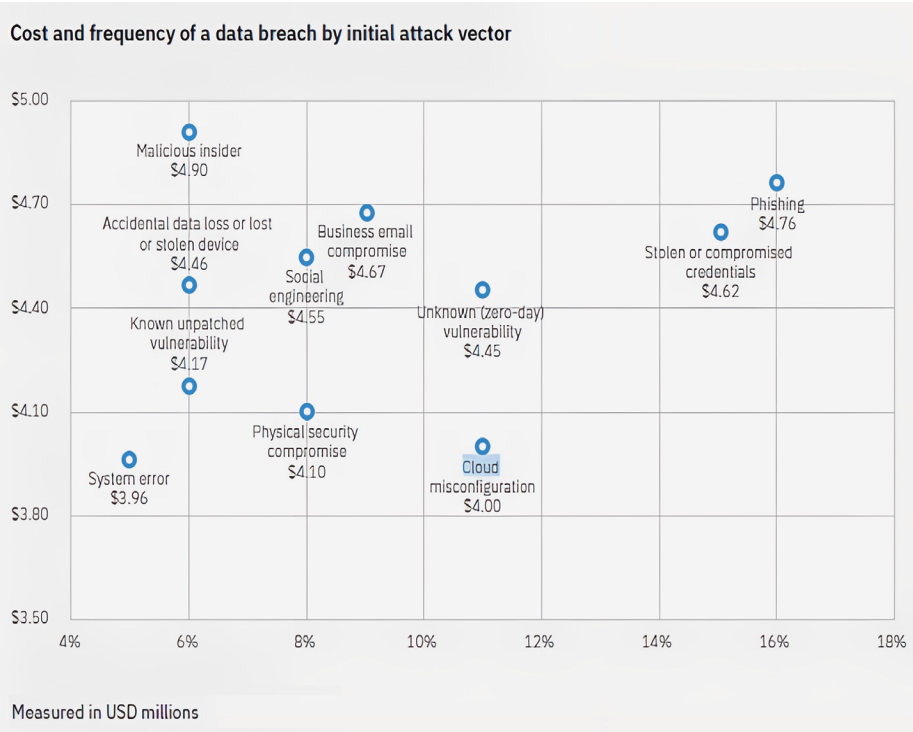

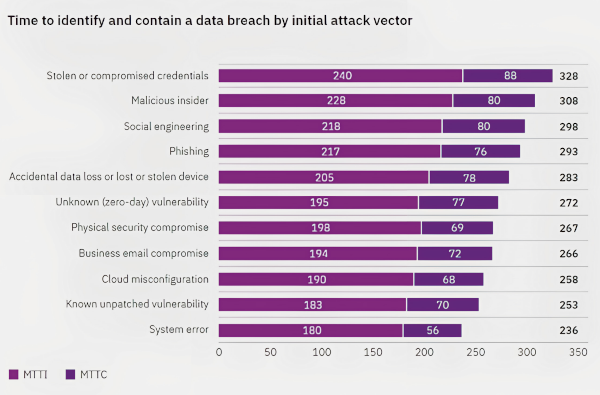

Laut "Cost of a Data Breach Report 2023" von IBM sind in 82 Prozent der Fälle auch Cloud-Dienste mit involviert. Das umfasst allerdings auch Private Cloud, also Containerbetrieb On-Prem. Nur bei 11 Prozent der Fälle war eine fehlerhafte Konfiguration der Cloud der initiale Angriffsvector. Phishing (16 Prozent) und gestohlene Zugangsdaten (15 Prozent) sind die häufigsten Ursachen für die Fälle. Besonders diese beiden sind natürlich auch für die Public Cloud ein besonderes Risiko, da hier oft kein Perimeter existiert und nur die Zugangsdaten den Schutz aufrechterhalten. Hier sind Google Cloud Platform (GCP) und Azure allerdings derzeit sehr stark mit Verbesserungen beschäftigt. Beide erlauben es jetzt, Tokens und Anmeldungen noch stärker zu limitieren. Sie kontrollieren, von wo der Zugriff kommt, und erlauben oder verbieten ihn, je nach Herkunft. Angreifer können bei Einsatz dieser Maßnahmen ein gestohlenes Token eines Accounts nicht mehr von überall verwenden und der Versuch führt direkt zum Incident im Security Operations Center (SOC).

Cloud- vs. On-Prem-Sicherheit

Diese Frage mit Evidenz zu beantworten ist wie eben ausgeführt kaum möglich. Die Daten sind zu ungenau, die Zahl der unerkannten Vorfälle zu hoch. Was ist nun mit den Mythen?

Einer der Mythen der Gegner, der "klaut", ist: Die Cloud ist unsicherer als selbst gehostet. Es scheint ein psychologischer Effekt zu sein, dass wir denken, etwas, das wir sehen können, sei sicherer als etwas nicht Anfassbares. Und da die Cloud ja mit dem Internet verbunden ist, gilt sie sowieso als unsicher. Nun, die meisten Server sind mit Netzwerken verbunden, die mehr oder weniger oft Übergaben zum Internet haben. Und Angreifern ist es egal, ob der Server in Ihrem Keller oder im Rechenzentrum eines Cloud-Anbieters steht. Wenn es eine Verwundbarkeit gibt, wird sie früher oder später ausgenutzt. Wahr ist: Die Cloud-Anbieter sind sehr viel besser im schnellen Updaten der Umgebungen. Während wir On-Prem heute noch Systeme finden, die mehrere Jahre alte Verwundbarkeiten haben, sind die riesigen Infrastrukturen der Hyperscaler oft innerhalb weniger Stunden komplett gepatcht.

Ein anderer Faktor, der den Cloud-Anbietern hilft, ist ihre Größe. Bei den Hyperscalern überwachen Sicherheitsabteilungen von mehreren Tausend Mitarbeitern den Betrieb auf Schwachstellen, Vorfälle und Angriffsversuche. Auch was das Überstehen von Denial-of-Service-Angriffen angeht, ist die Größe ein von On-Prem-Installationen nicht auszugleichender Faktor. Wer On-Prem 10 GBit ins Internet hat, hat schon viel. Google Cloud als ein Beispiel hat derzeit laut der PeeringDB https://www.peeringdb.com/net/433 ca. 30 TBit Verbindungen zu anderen Netzwerken. Die anderen Hyperscaler stehen dem in nichts nach. Die Arbeit für Verteidiger ist in der Cloud auch deswegen einfacher, weil alle Ressourcen und deren Konfguration über eine API abrufbar sind. Compliance Management mit "Cloud Native Protection Platforms" (CNPP) und "Cloud Security Posture Management" (CSPM) sind auch bei allen größeren Anbietern mit enthalten. Zusätzlich gibt es einen wahren Zoo an Sicherheitsprodukten zu diesen Themen.

Der Mythos der Cloud-Fanbois ist die Hoffnung, dass diese Vorteile die Cloud zum heiligen Gral der IT-Sicherheit machen. Aber auch dies ist nicht eingetreten. Die Hyperscaler und auch die kleineren Anbieter haben selbst einiges an Verwundbarkeiten. Und auch das Risiko eines Zugriffs von einem Cloud-Kunden auf die Daten und Dienste eines anderen Kunden ist sehr real, wie Azure mit bereits zwei Verwundbarkeiten eindrucksvoll vorführte. Auch hier spielt der menschliche Faktor eine Rolle. Kleine Fehler in der Cloud können erhebliche Auswirkungen auf die Sicherheit haben. Viele Tausend aus Versehen veröffentlichte S3-Datenspeicher, Datenbanken und interne Funktionen belegen das: Ein Klick zu viel oder zu wenig oder ein Fehler in einer TerraForm-Datei sind Aktivitäten, die so einfach zu verhindern gewesen wären. Zu viele Cloud-Kunden stellen alle ihre Services im Internet für jeden Angreifer zur Verfügung.

Abb. 1: Ausgenutzte Schwachstellen pro Hersteller laut CISA. Dies enthält nicht die Cloud-Angebote, sondern nur die anderen Produkte dieser Firmen. (Quelle: https://www.linkedin.com/posts/patrickmgarrity_cybersecurity-cisa-vulnerabilitymanagement-activity-7094047122987106305-hqJS)

Empfehlungen

Egal ob On-Prem oder Cloud – wer alles richtig macht, hat eine höhere Chance, nicht gehackt zu werden. Es macht also wenig Sinn, eines von beiden ohne das entsprechende Fachwissen zu betreiben. Die Kompetenz der eigenen Mitarbeiter entscheidet über die IT-Sicherheit! Hier sind Investitionen auch langfristig nützlich.

Allerdings gibt es auch einfach zu befolgende Tipps, die die Absicherung einfacher machen:

- Fokus auf die Accounts der Personen und Dienste:

Identität ist oft der letzte, manchmal auch der einzige Perimeter. Und alle Accounts sind so gut wie möglich zu schützen. Mindestens Accounts mit vielen Berechtigungen sind mit FIDO2-Hardware-Token zu schützen. Nur diese sind sicher vor Phishing und Diebstahl der Zugangsdaten von Arbeitsplätzen. - Überwachung der Konfiguration:

Egal wo, es sollte ein Tool die Einstellungen aller Dienste und Server überwachen. Die Cloud hat hier den Vorteil, dass alle Einstellungen automatisiert abrufbar sind. Die großen Cloud-Anbieter haben auch Werkzeuge mit dabei, die die komplette Umgebung auf Sicherheitsprobleme überwachen. - Update aller eigenen Dienste und Software:

Egal wo, wer Software mit Schwachstellen betreibt, geht ein sehr hohes Risiko ein. In der Cloud muss der Kunde nur den eigenen Code und die – sofern überhaupt eingesetzten – Miet-Computer (Infrastructure as a Service – IaaS) patchen. Die Arbeitsersparnis hilft den zumeist unterbesetzten IT-Abteilungen immens. - Private Netze und Netz-Separierung:

Wie auch On-Prem sollte in der Cloud eine ausreichend große Anzahl von privaten Netzen existieren, die die Dienste und Server jeweils nach Aufgabe, Sicherheitseinstufung und Risiko voneinander trennen. Firewalls sind die besseren Router, und natürlich: Nur Dienste, die unbedingt müssen, dürfen auch aus dem Internet erreichbar sein.

Abb. 2: Knapp 40 Prozent der initialen Zugriffe sind ausgenutzte Schwachstellen auf Servern und Diensten (hak-srv) und bei rund der gleichen Anzahl von Einbrüchen ist nicht klar, wie es passierte (unk-srv), aber das Ziel war ein Server oder Dienst. Rund 6 Prozent der Angriffe erfolgten über Phishing und andere Arten von Social Engineering (soc-ppl). Danach kommt bei 75 Prozent der Fälle Malware (Hacking Tools, Backdoors, Ransomware etc.) zum Einsatz (mal-srv). In nur wenigen Fällen wird dann ein weiterer Server (hak-srv) oder das Gerät eines Benutzers (hak-usr) mit Verwundbarkeiten gehackt. (Quelle: https://www.verizon.com/business/resources/ reports/dbir/2023/summary-of-findings/)

Abb. 3: Die Kosten pro Fehlkonfiguration sind im Vergleich zu anderen Vorfällen niedrig, aber immer noch erheblich (Quelle: https://www.ibm.com/reports/data-breach)

Abb. 4: Vorfälle durch Cloud-Fehlkonfigurationen brauchen sehr lange bis zu ihrer Behebung, aber auch hier sind die gestohlenen Zugangsdaten das schlimmere Übel. Dies betrifft allerdings auch stark die Public Cloud. (Quelle: https://www.ibm.com/reports/ data-breach)

Fazit

Die Frage, was und wo es sicherer ist, ist eigentlich nicht mehr relevant. Multi-Cloud und Hybrid Cloud haben sich durchgesetzt. Daten und Anwendungen liegen oft verteilt über mehrere Standorte in eigenen Räumlichkeiten und denen der Cloud-Anbieter. Es braucht also eine Sicherheitsstrategie, die dies mit betrachtet und sich nicht in Grundsatzdiskussionen verzettelt. Wer kann, ist mit einer komplett abgeschotteten Betriebsumgebung als Air-Gap sicherlich am sichersten, muss aber auf die meisten Möglichkeiten verzichten. Diesen Weg gehen nur wenige, und das mit gutem Grund. Alle anderen brauchen die alle Umgebungen übergreifenden Maßnahmen zur Absicherung der Accounts von Personen und Anwendungen, die Überwachung auf Vorfälle, Sichtbarkeit der Standorte der Daten und Anwendungen und die Kontrolle der Sicherheitsmaßnahmen an allen Standorten.

Literaturhinweise

[1] Cybersecurity and Infrastructure Security Agency: 2022 Top Routinely Exploited Vulnerabilities. 3.8.2023, https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-215a

[2] Cybersecurity and Infrastructure Security Agency: Known Exploited Vulnerabilities. https://www.cisa.gov/known-exploited-vulnerabilities-catalog