Die Mobiliar Versicherung ist die Nummer 1 in der Schweiz für Haushalt-, Betriebs- und Risikolebensversicherungen. Mit Gründungsjahr 1826 sind wir die älteste Versicherungsgesellschaft der Schweiz und an 160 Standorten des Landes präsent. Kundenorientierung und Verlässlichkeit sind wichtige Bestandteile unserer Unternehmens-DNA. Umso wichtiger ist es für uns, in sensiblen Bereichen wie der Cybersecurity die Weichen nicht nur rechtzeitig zu stellen, sondern auch in die richtige Richtung. Unser oberstes Ziel ist es, die Daten unserer über 2,1 Millionen Kunden, unserer Partner und unseres Unternehmens jederzeit optimal zu schützen.

Rückblende: Wo standen wir vor 5 Jahren?

Im Verlauf von 2016 stellten wir fest, dass die Anzahl der Cyber-Angriffe auf unser Unternehmen exponentiell anstieg. Lag die Zahl der registrierten Angriffe in den Jahren zuvor jeweils im tiefen zweistelligen Bereich, schnellten die Zahlen plötzlich in den mittleren dreistelligen Bereich. Wir sprechen also von einem Faktor 30! Außerdem wurden die Angriffe technologisch ausgeklügelter und im Großen und Ganzen auch immer raffinierter. Meldungen über erfolgreiche Attacken auf andere Unternehmen kamen regelmäßig in der Presse. Diese Art von „Publizität” wollten wir der Mobiliar in jedem Fall ersparen! Positiv war, dass wir bis zu diesem Zeitpunkt keine wirklich heikle Situation zu meistern hatten. Dennoch war dies der Startschuss dafür, uns eingehend und kritisch mit dem aktuellen Zustand unserer Security auseinanderzusetzen.

Alles schützen? Nicht mehr gut genug

Nach unserer Einschätzung befand sich die damalige Information Security der Mobiliar prinzipiell in einem guten Zustand. Das Ganze basierte auf dem klassischen Prinzip des Perimeter-Schutzes1.

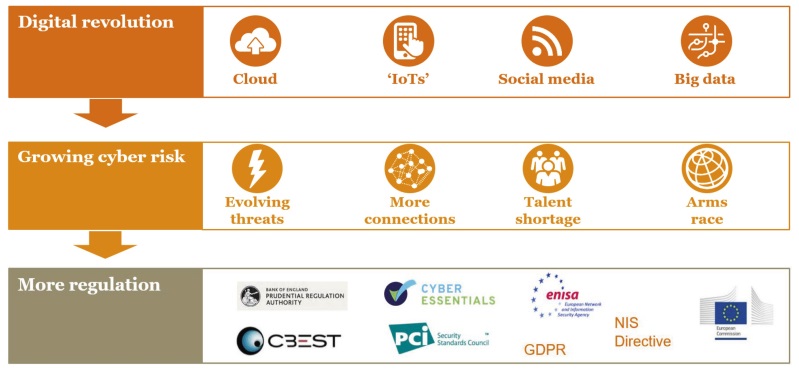

Dastechnologische Setup und der damit verbundene Grundgedanke folgten dem Ansatz des Protect Everything. Im Lichte der technologischen Umwälzungen, der damit einhergehenden Akzentuierung der Bedrohungslage, einer deutlichen Professionalisierung der Angreifer und nicht zuletzt einer strengeren Regulierung gelangten wir zur Überzeugung, dass wir den Ansprüchen an eine zeitgemäße Cybersecurity nicht mehr genügten.

Abbildung 1 fasst diese Veränderungen zusammen. Diese Erkenntnis war in einem gewissen Sinne ein Schock, zugleich aber auch ein Weckruf: Es war höchste Zeit, unsere Security fundamental neu auszurichten. Mit diesem Gefühl der Dringlichkeit gelang es uns, eine Vision und ein entsprechendes Zielbild zu erarbeiten. Die Geschäftsleitung und der Verwaltungsrat der Mobiliar teilten unsere Annahmen und gaben den Startschuss für den Aufbau der Cybersecurity bei der Mobiliar.

1) Perimeter-Schutz: Schutz des Übergangs zwischen privatem und öffentlichem Netz

Abb. 1: Die sich verändernde Bedrohungslage und die drei Haupttreiber fordern die Cybersecurity maßgeblich heraus – Quelle EY

Strategische Rahmenbedingungen: Wohin wollen wir?

Der initiale Handlungsbedarf zur Security-Optimierung entstand primär aus der veränderten Bedrohungslage und der Professionalisierung der Angreifer. Es galt aber, noch einen weiteren Aspekt zu beachten: die technologische Entwicklung der Cloud-Services und der Public-Cloud-Provider. Die Mobiliar befasste sich seit 2017 intensiver mit dem Thema Cloud und einer möglichen Cloud-Transformation. Aus unserer Sicht war es wichtig, eine absehbare – und inzwischen laufende – Transformation der Mobiliar IT in die Cloud zu antizipieren und die Umsetzung mit allen Kräften zu unterstützen. Aus Security-Perspektive bedeutet eine Cloud-Transformation zunächst eine potenzielle Erhöhung der Risiken, da die Exposition des Unternehmens deutlich größer wird. Zudem müssen wir die neuen Technologien und auch deren Provider Security-mäßig fundiert verstehen und auf unsere Sicherheitsanforderungen hin überprüfen. Zusätzlich wollen wir unsere Security-Organisation mittelfristig als Business Enabler positionieren und mit den dafür benötigten Fähigkeiten versehen. Im Kern machten wir das Vorhaben an drei strategischen Rahmenbedingungen fest (vgl. Abbildung 2):

- Paradigmenwechsel vom Protect Everything (Alles schützen) zu Assume Compromise (Voraussetzen einer Kompromittierung).

- Aufbau der dafür benötigten Skills, insbesondere im Bereich der Detektion und der Cloud-Fähigkeiten.

- Cybersecurity als Business Enabler, auch im Hinblick auf eine mögliche Cloud-Transformation der Mobiliar.

Abb. 2: Strategische Rahmenbedingungen

Inhaltliche Schwerpunkte: Lasst es uns anpacken!

Nachdem der strategische Rahmen geklärt war, ging es darum, wie wir unsere Ziele erreichen können. Die strategischen Handlungsfelder zeigten deutlich, dass es um nichts Geringeres ging als darum, die Cybersecurity in allen ihren Dimensionen weiterzuentwickeln, nämlich Personal, Prozesse und Technologie. Dies bedeutete auch für die Security-Mannschaft einen fundamentalen, nicht zu unterschätzenden Wandel. Um die vermuteten Potenziale systematisch zu erheben, haben wir die IT-Sicherheit auf Basis der Norm ISO27002:2013 [ISO] bewertet und die Grundlage für das weitere Vorgehen gelegt. Zudem haben wir den jeweils angestrebten Sollzustand definiert. Um unsere ambitionierten Ziele zu erreichen, fokussierten wir uns auf vier inhaltliche Eckpfeiler:

- Detektionsfähigkeiten aufbauen, sowohl technologisch als auch personell.

- Cybersecurity organisatorisch stärken, Einsetzung eines CISO, Definition einer Cyber-Strategie.

- IT Security Management System (ITSMS) ausbauen zu einem integralen Information Security Management System (ISMS).

- Das Thema Sicherheit in der Entwicklung konsequent verbessern, angelehnt an das Agile Manifest [Agile].

Diese vier Kernbereiche wurden heruntergebrochen in die Cybersecurity-Strategie 1.0 und weiter detailliert. Seit Beginn des Jahres 2017 haben wir uns konsequent an dieser Roadmap orientiert und Element um Element umgesetzt (oder zumindest mit der Umsetzung begonnen). Werfen wir nun einen Blick auf die einzelnen Bereiche und deren wichtigste Veränderungen im Laufe der Zeit.

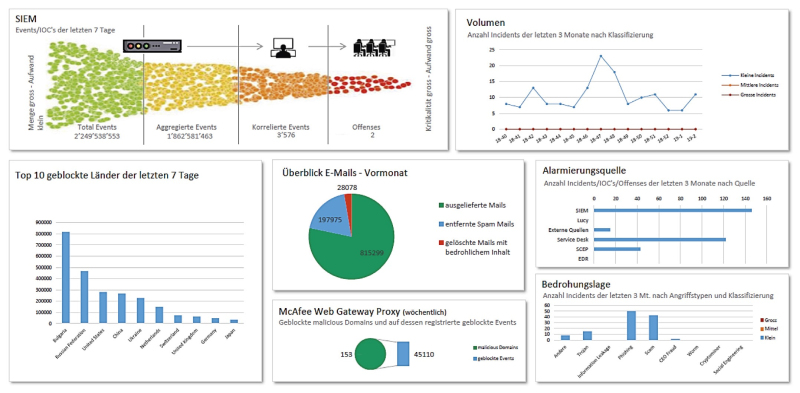

Detektionsfähigkeiten aufbauen: Vom SOC zum CDC

Bis vor fünf Jahren war kein eigentliches Security Monitoring in der Mobiliar etabliert. Dies haben wir 2017 durch die Einführung eines Security Incident & Event Monitoring (SIEM) korrigiert. Bis Ende 2017 haben wir ein Basispaket an Use-Cases definiert und das Security Monitoring nahm seinen Betrieb auf. Parallel dazu führten wir unternehmensweit ein Network Access Control Tool ein. Komplettiert wurde das Ganze durch den Einsatz eines End Point Detection Response (EDR)-Systems. Diese drei Vorhaben vervollständigten unser Portfolio an eingesetzten Technologien und erhöhten das Sicherheitsniveau substanziell. Zugrunde liegende Prozesse wurden angepasst oder neu definiert. Parallel dazu investierten wir in unsere Belegschaft und deren Skills, sei dies durch Aus- und Weiterbildungen oder auch durch gezielte Neuanstellungen. Flankierend dazu haben wir in der IT Security Operation alle Security-Themen organisatorisch neu gebündelt. Somit waren wir auch in der operativen Einheit bereit, die anstehenden Herausforderungen so effizient wie möglich anzugehen. Dank all dieser Maßnahmen war es 2018 dann möglich, das Security Operation Center (SOC) der Mobiliar zu lancieren. Ein erster großer Meilenstein war damit erreicht! Selbstverständlich ging die Entwicklung in allen Dimensionen (Personal, Prozesse und Technologie) kontinuierlich weiter. Die Detektionsfähigkeiten wurden verfeinert, das heißt, neue, feingranulare Use-Cases ermöglichen eine noch engmaschigere Überwachungstätigkeit. Die Prozesse wurden feinjustiert und besser aufeinander abgestimmt. Schließlich konnten wir im Verlauf von 2019 das bisherige SOC in ein Cyber Defence Center (CDC) überführen. In diesem beschäftigen wir mittlerweile insgesamt sechs Personen vollamtlich. Abbildung 3 zeigt, wie das CDC-Team wöchentlich über die Gefahrensituation informiert.

Abb. 3: Wöchentlicher Cyber Defence Center Report

Cybersecurity organisatorisch stärken: Das CISO Office

Am Anfang der organisatorischen Anpassungen stand die Formierung einer dedizierten Sicherheitsarchitektur. Dadurch konnten wir die Architekturanliegen der Security gezielter in unsere Entwickler-/ IT-Community einbringen. Methodisch strukturiert ist die Security-Architektur nach den in Abbildung 4 gezeigten Vorgaben des National Institute of Standards and Technology [NIST].

Die Cybersecurity ist entlang dieser elementaren Bausteine (Building Blocks) strukturiert. Jedes einzelne Vorhaben wird einem dieser Bausteine zugeordnet. Die Security-Architektur adressiert dabei hauptsächlich die Bereiche Authentisierung & Autorisierung (Identify), Schutz der Daten (Protect) und Überwachung (Detect). Ein erstes wichtiges Ergebnis bestand darin, implizites Security-Wissen und implizite Handlungsanweisungen in expliziten Sicherheitsarchitekturvorgaben auszuformulieren. Diese Vorgaben dienen den Entwicklern als konkrete Handlungsanweisungen und schaffen damit Verbindlichkeit. Die Security-Architektur legte somit die Basis für eine systematische technologische Weiterentwicklung der Cybersecurity im Rahmen des Entwicklungsprozesses.

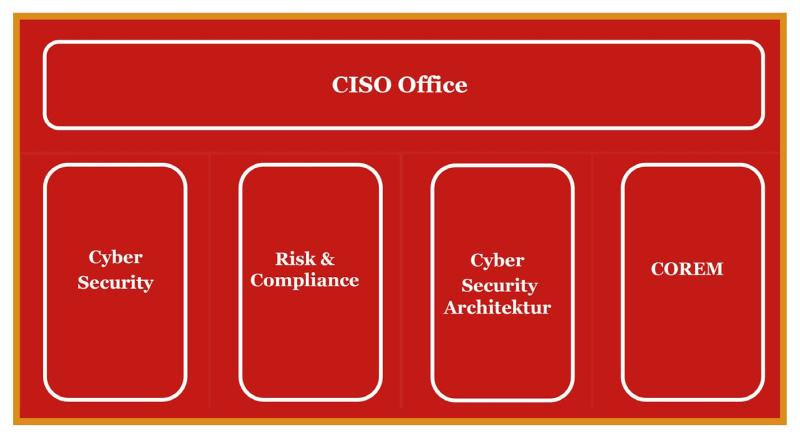

Der nächste Schritt war 2018 die Ernennung eines Chief Information Security Officer (CISO). Damit verbunden war die Schaffung des CISO Office, das die Bereiche Cybersecurity, Cybersecurity-Architektur, Risk & Compliance sowie Corporate Resilience Management bündelt. Das CISO Office vereint somit alle normativen Bereiche2 der Cybersecurity. Die Aktivitäten aus den Teams Cybersecurity, Risk & Compliance, Cybersecurity-Architektur und Corporate Resilience Management (COREM) wurden transparenter, Überschneidungen wurden sichtbar und die Kräfte konnten gebündelt werden (vgl. Abbildung 5).

Doppelspurigkeit wurde eliminiert und schlummernde Potenziale konnten geweckt werden. Die Schlagkraft der normativen Security wurde wesentlich erhöht. Auf dieser Basis haben wir 2019 die Cyber-Strategie der Mobiliar formuliert. Mit einer kommunizierten Cyber-Strategie, der operativen Security inklusive Cyber Defence Center als erster Verteidigungslinie und dem CISO Office als zweiter Verteidigungslinie befinden wir uns mittlerweile in einer guten Position, um das Security-Portfolio zielgerichtet und effektiv voranzubringen. Nach dem Aufbau der Detektionsfähigkeiten geht es nun darum, den Zero-Trust-Ansatz unternehmensweit zu verankern. Bei Zero Trust wird grundsätzlich allen Diensten, Anwendern und Geräten misstraut, bei diesem Sicherheitsansatz erfolgt daher eine strenge Überprüfung der Dienste, des Anwenders und des Geräts, unabhängig von dessen Standort in Bezug auf das Netzwerk. Zero Trust ist der Security-Leuchtturm, an dem sich sämtliche Vorhaben orientieren – sie setzen die Zero-Trust-Prinzipien in der Praxis um. Idealerweise geht dies Hand in Hand mit der Cloud-Transformation der Mobiliar.

Abb. 4: NIST Cyber Security Framework mit seinen fünf Grundbausteinen

Abb. 5: Normative Security, zusammengeführt im CISO Office

ISMS etablieren – ein ganzheitlicher Ansatz

Die Mobiliar verfügte bereits seit vielen Jahren über ein gut etabliertes IT Security Management System (ITSMS). Durch die Zunahme und die Dynamik von Cyber-Bedrohungen ist es wichtig, dass das ITSMS kontinuierlich den neusten Gegebenheiten angepasst wird. Im Verlauf des Jahres 2020 wurde das ITSMS auf ein mobiliarweit gültiges Information Security Management System (ISMS) angehoben. Somit kann die Informationssicherheit in der Gruppe Mobiliar systematisch definiert, gesteuert und fortlaufend verbessert werden. Dies wurde unter anderem durch die Lancierung des Fachgremiums Cyber- und Informationssicherheit erreicht. Dies besteht aus dem Risk Management Gruppe, der Fachstelle Datenschutz, dem COREM, Vertretern der Personalabteilung (HD), der Unternehmenskommunikation sowie den Cyber-Versicherungsspezialisten aus unseren Fachabteilungen. Konzentriert sich der Teil Cyber auf die Bedrohungen aus dem Cyberspace, dem Internet, kümmert sich die Information Security um den Schutz der internen Informationen und der IT-Systeme. Ein stringentes, durchgängiges Bearbeiten von Security-Themen aus der Unternehmensperspektive wird somit möglich. Einen weiteren wichtigen Baustein bildet das Mobiliar-Sicherheitskonzept (SiKo). Abgeleitet aus der Risikostrategie der Mobiliar werden im SiKo die Cybersecurity-Vorgaben oder -Anforderungen definiert. Die Risiken bilden somit die Grundlage, wie die Sicherheitsziele einschließlich Anforderungen formuliert werden. Selbstverständlich muss auch das SiKo regelmäßig überprüft und bei Bedarf optimiert werden.

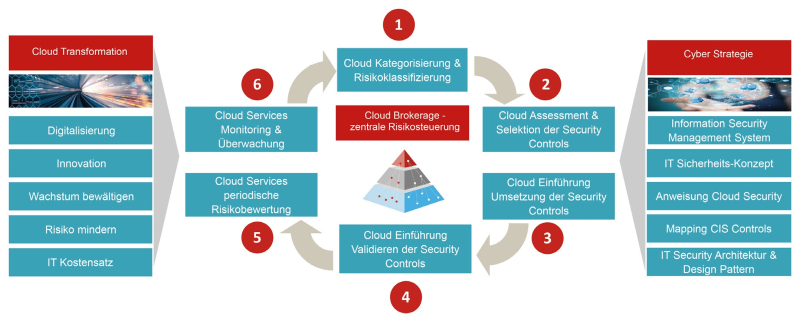

Abbildung 6 zeigt, wie die Cloud-Transformation ganz konkret durch die Cybersecurity unterstützt wird: Cloud-Services werden klassifiziert (1), bewertet, mit den relevanten Security Controls versehen (2) und eingeführt (3/4). Die Risiken werden regelmäßig überprüft (5); genutzte Services werden überwacht (6), bis zu einem allfälligen Exit. Die Risiken sind über den gesamten Lebenszyklus transparent. Zur Beurteilung werden die Sicherheitsarchitektur-Vorgaben und -Prinzipien einerseits und die automatischen Bewertungen aus dem Cloud Access Security Broker (CASB) andererseits herangezogen. Sollte dies nicht ausreichen, kommen dedizierte Sicherheitsprüfungen (SiP) mit externen Partnern zum Einsatz. Erfüllen Cloud-Services unsere Sicherheitsanforderungen nicht, werden sie nicht zugelassen.

Abb. 6: Zyklus des Cloud-Riskmanagements

Sicherheit in der Entwicklung – das Agile Manifest als Leitgedanke

Wir sind der festen Überzeugung, dass Security nur dann erfolgreich und zielführend sein kann, wenn sie integraler Bestandteil des Product-Delivery-Prozesses ist. Unser Anspruch ist Security-by-Design. Dies bedeutet: Wir benötigen genügend Security-Skills in der gesamten Delivery-Organisation. Im Weiteren muss die Security möglichst niederschwellig konzipiert sein. Also: weg von komplizierten Checklisten und großen Excel-Tabellen, hin zu Security-Checks als festem Bestandteil einer vollautomatisierten Delivery-Pipeline. Es bedeutet auch Automatisierung bezüglich Vulnerability Scanning und Penetration Testing, idealerweise flächendeckend über sämtliche Datenbestände und Programmiersprachen.

Das Thema Vulnerability Scanning haben wir in den letzten Jahren substanziell erweitert, es findet nun automatisiert statt. Ebenso haben wir eine Cloud-Delivery-Pipeline mit integrierten Security-Checks lanciert. Um das Security-Know-how in der Entwickler-Community generell noch weiter zu erhöhen, haben wir im vergangenen Jahr sehr viel investiert. So verfassten wir rund 50 kurze Video-Tutorials zu Security-Themen (z. B. OWASP Top10) und stellten sie auf unserer E-Learning-Plattform zur Verfügung. So können sich die Entwickler abhängig von ihrem Skill-Niveau die für sie wichtigen Inhalte im Self-Learning-Modus erarbeiten. Das dreisprachige Angebot ermöglicht einen Abschluss auf den Niveaus Walker, Security Ambassador und Security Champion. Ziel ist es, dass mittelfristig die gesamte Organisation über das notwendige Maß an Security-Knowhow verfügt. Das ganze Vorhaben läuft unter dem Titel „Sicherheit in der Entwicklung”.

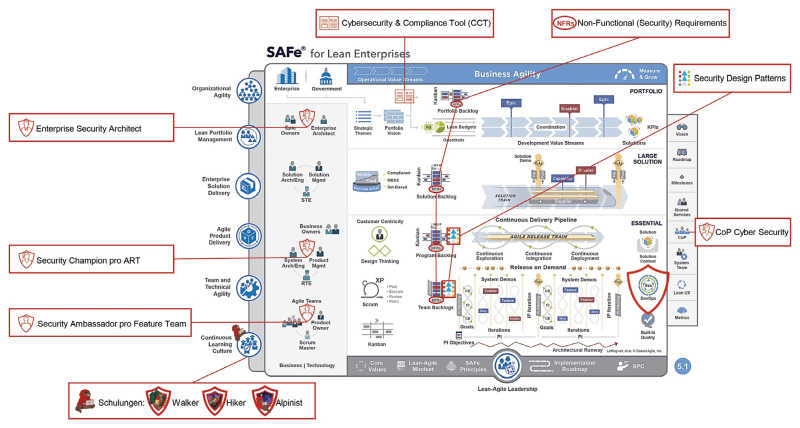

Abbildung 7 zeigt, wie wir das Security-Know-how in unsere Softwareentwicklung einbringen: Da sind einerseits diverse Rollen wie Security-Architekt, Security Ambassador und Champion. Im Weiteren mittels dem Cybersecurity & Compliance Tool (CCT), das Nichtfunktionale Anforderungen (NFA) spezifiziert, oder automatisiert im Kontext der Continuous-Delivery-Pipeline. Flankierend dazu haben wir im Rahmen einer Community of Practice (CoP) einen Austausch zu Security-Themen mit den Entwicklern aufgesetzt.

Abb. 7: Ansatzpunkte und Hebel, um das Security-Know-how in die agile Organisation einzubringen (vgl. [SAFe])

Vieles bereits erreicht ...

Die Detektionsfähigkeiten haben wir in sämtlichen Belangen drastisch gesteigert. Das CDC hat sich sehr gut etabliert und liefert in Verbindung mit dem überarbeiteten Security Incident Response-Prozess deutlichen Mehrwert. Alle Office-Dokumente, inklusive E-Mails, werden in der Mobiliar automatisch klassifiziert und bei Bedarf verschlüsselt. Verdächtige E-Mails können die Benutzer mittels Knopfdruck direkt dem CDC zustellen, das sie auf allfällige Phishing-Attacken überprüft. Ebenso wurden die ersten Schritte vom reinen Perimeter- hin zum Objektschutz (3) vollzogen. Die Notwendigkeit für Objektschutz ist intern unbestritten, die Akzeptanz für Security-Maßnahmen entsprechend groß. Vorhaben werden konsequent als Epics auf Stufe Portfolio erfasst und risikobasiert auf ihre Sicherheitsrelevanz hin überprüft. Bei Bedarf werden entsprechende Maßnahmen eingefordert.

Die Mitglieder des CISO Office sind mittlerweile fester Bestandteil des agilen Vorgehensmodells und der Agile Solution Delivery Organisation (ASDO). Sei dies als Enterprise-Security-Architekt im Strategischen Alignment, als Security-Architekt in der Troika eines Agile Release Trains (ART), als Security-Spezialist in einem Feature- oder System-Team oder als Product- und Epic-Owner. Ein wichtiger erster Schritt in die agile Welt ist gemacht: Security ist Teil der Lösung und hilft dabei, Mehrwert zu schaffen.

3) Objektschutz: hier Schutz der einzelnen (Word-) Dokumente

... einiges noch zu tun

Nun müssen wir den eingeschlagenen Weg konsequent weiter gehen und uns kontinuierlich weiter verbessern. Was sind die entscheidenden Punkte, die es in naher Zukunft zu realisieren gilt?

Beginnen wir beim Paradigmenwechsel hin zum Mindset des Assume Compromise: Unserer Meinung nach wurde das Konzept inzwischen verstanden. Für das Management ist es nun nachvollziehbar, dass es keine hundertprozentige Sicherheit gibt. Dies bedeutete für Führungskräfte in einer traditionsreichen Versicherung – branchenbedingt mit einer in der Vergangenheit nicht sehr fehlertoleranten Kultur – doch eine spürbare Veränderung. Die gesamte agile Transformation und die damit verbundene Veränderung der Unternehmenskultur unterstützen uns jedoch dabei. Ganz wichtig wird sein, die Security-Entwurfsmuster möglichst rasch zu operationalisieren. Diese Patterns geben den Entwicklern noch spezifischere Handlungsanweisungen zu Security-Themen. Im Vorhaben „Sicherheit in der Entwicklung” müssen wir den eingeschlagenen Weg bezüglich Automatisierung und Ausbildung nun konsequent fortsetzen und den stetig neuen Bedrohungen adäquat und nutzbringend begegnen. Die größte Herausforderung sehen wir in der Realisierung des Zero-Trust-Ansatzes. Das Thema ist prinzipiell bei den Betroffenen angekommen, die Roadmap ist kommuniziert – nun müssen wir diese über die nächsten Jahre umsetzen, Stück für Stück und konsequent. Über den Zustand der Cybersecurity und die erzielten Fortschritte berichten wir vierteljährlich der Geschäftsleitung und dem Verwaltungsrat. Wir sind überzeugt, einen wichtigen Beitrag an die anstehende Cloud-Transformation der Mobiliar zu leisten und mit der Cybersecurity als Business Enabler einen maßgebenden Erfolgsfaktor zur Digitalisierung unseres Unternehmens zu liefern.

Weitere Informationen

[Agile]

Manifest für Agile SW-Entwicklung, siehe:

https://agilemanifesto.org/iso/de/manifesto.html

[ISO]

ISO/IEC 27002:2013,

https://www.iso.org/standard/54533.html

[NIST]

Cybersecurity Framework nach National Institute of Standards and Technology, siehe:

https://www.nist.gov/cyberframework/framework

[SAFe]

Scaled Agile Framework, siehe:

https://www.scaledagileframework.com/wp-content/uploads/delightful-downloads/2021/01/Scaled-Agile-Framework_Full_A4-1.pdf