Anwendungssoftware

159 Inhalte

Entdecken Sie unser Archiv zu tiefgehenden Inhalte zum Thema Anwendungssoftware.

Im Big-Data-Zeitalter generieren unzählige digitale Prozesse Informationen, die mit Hilfe von Advanced Analytics die Entstehung innovativer, datengetriebener Geschäftsmodelle ermöglichen. Basis hierfür sind Big-Data-Plattformen, die in Koexistenz – und zu oft auch in Konkurrenz – zu etablierten Business-Intelligence-Anwendungen arbeiten. Der Versuch, die beschränkten, aber zuverlässigen traditione..

Im vergangenen Jahr wurden die Unternehmensplanung und alle mit ihr verbundenen prozessualen, organisatorischen und technischen Komponenten auf besondere Art und Weise auf die Probe gestellt. Es galt nicht nur, regelmäßige Forecasts für das Management bereitzustellen, sondern es ging auch darum, Alternativszenarien und What-if-Analysen durchzuführen. In den meisten Branchen kam es zu unerwarteten ..

Die OWASP Top 10 sind ein De-facto-Standard-Katalog mit den häufigsten in Web-Anwendungen auftretenden Schwachstellen. Diese zu verhindern, gilt in der sicheren Web-Entwicklung als allgemein anerkanntes Ziel. Welche Schwachstellen beinhalten die OWASP Top 10? Welche Risiken gehen von ihnen aus für Anwendungen, Systeme, Nutzer und Daten? Wie können sich diese Schwachstellen in Java-basierten Anwend..

Java

Cloud-Computing

Anwendungssoftware

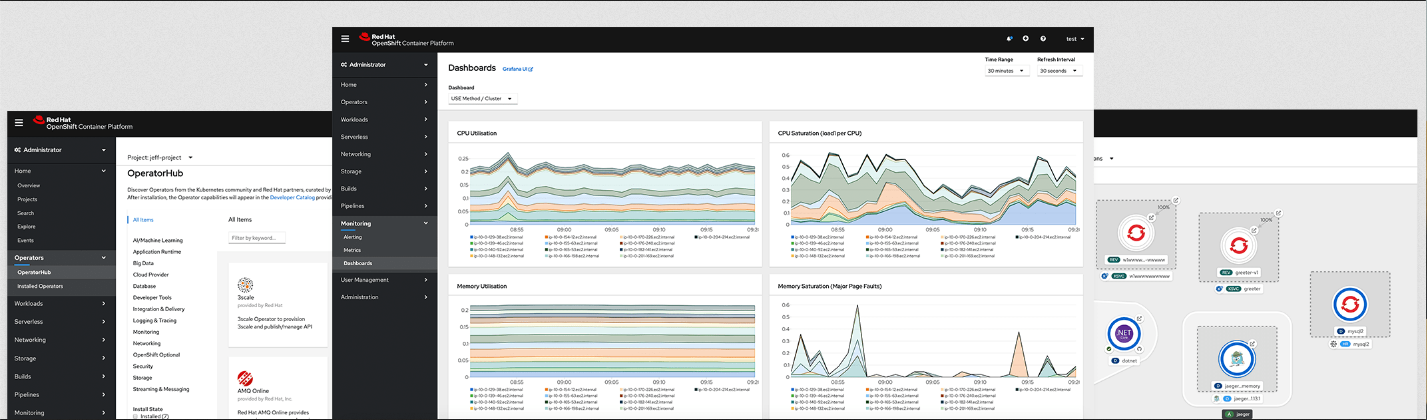

Interview mit Stuart Miniman über Red Hat OpenShift Platform Plus

JavaSPEKTRUM sprach mit Stuart Miniman über die Red Hat OpenShift Platform Plus. Das Open-Source-Unternehmen will mit OpenShift Java in die Cloud-native Welt bringen.

Wie integriert man die fehlende IT-Security in bestehende Entwicklungsprozesse mit geringem Arbeitsaufwand effektiv und kostengünstig? Vor dieser Frage stehen täglich viele kleine Unternehmen, aber auch Start-ups aus der Softwareentwicklungsbranche. Immer neuere Technologien fordern die IT-Security täglich aufs Neue heraus. Dieser Artikel zeigt, wie einfach es ist, automatisierte IT-Security-Check..