Development

300 Inhalte

Entdecken Sie unser Archiv zu tiefgehenden Inhalte zum Thema Development.

In diesem Artikel geht es um Menschen, die leidenschaftlich gerne Legacy-Systeme verbessern. Sie sind motiviert, technische Schulden stetig abzubauen, damit Softwaresysteme dauerhaft erweiterbar bleiben. Vorurteile und Stereotypen unserer Branche verhindern es, das Potenzial dieser Menschen bestmöglich zu nutzen.

Stellen Sie sich vor, es ist das Jahr 2030. Sie arbeiten in der Softwareentwicklung, setzen sich an Ihren Schreibtisch, umgeben von flimmerndem Licht und dem sanften Summen der Server. Stand heute würden Sie damit beginnen, eine Zeile Code nach der anderen zu tippen. 2030 ist das Geschichte. Statt zu tippen, führen Sie ein intelligentes Gespräch mit Ihrer KI-Assistenz, die – im Gegensatz zu uns Me..

Die Simulation von Systemen der realen Welt ist eine der ältesten Aufgaben der Systemtechnik – am Anfang des Rechnerwesens benutzte man Analogrechner, um das Verhalten von Feder-Masse-Systemen zu bestimmen. Mit "Modeling and Simulation in Python" schickt der Verlag No Starch Press ein Lehrbuch ins Rennen, das fortgeschrittene Methoden der Simulation unter Nutzung des Python-Ökosystems vorführt.

Development

AI

Anwendungssoftware

Kundenspezifische Systeme durch Generative AI und Daten-Streaming aufbauen

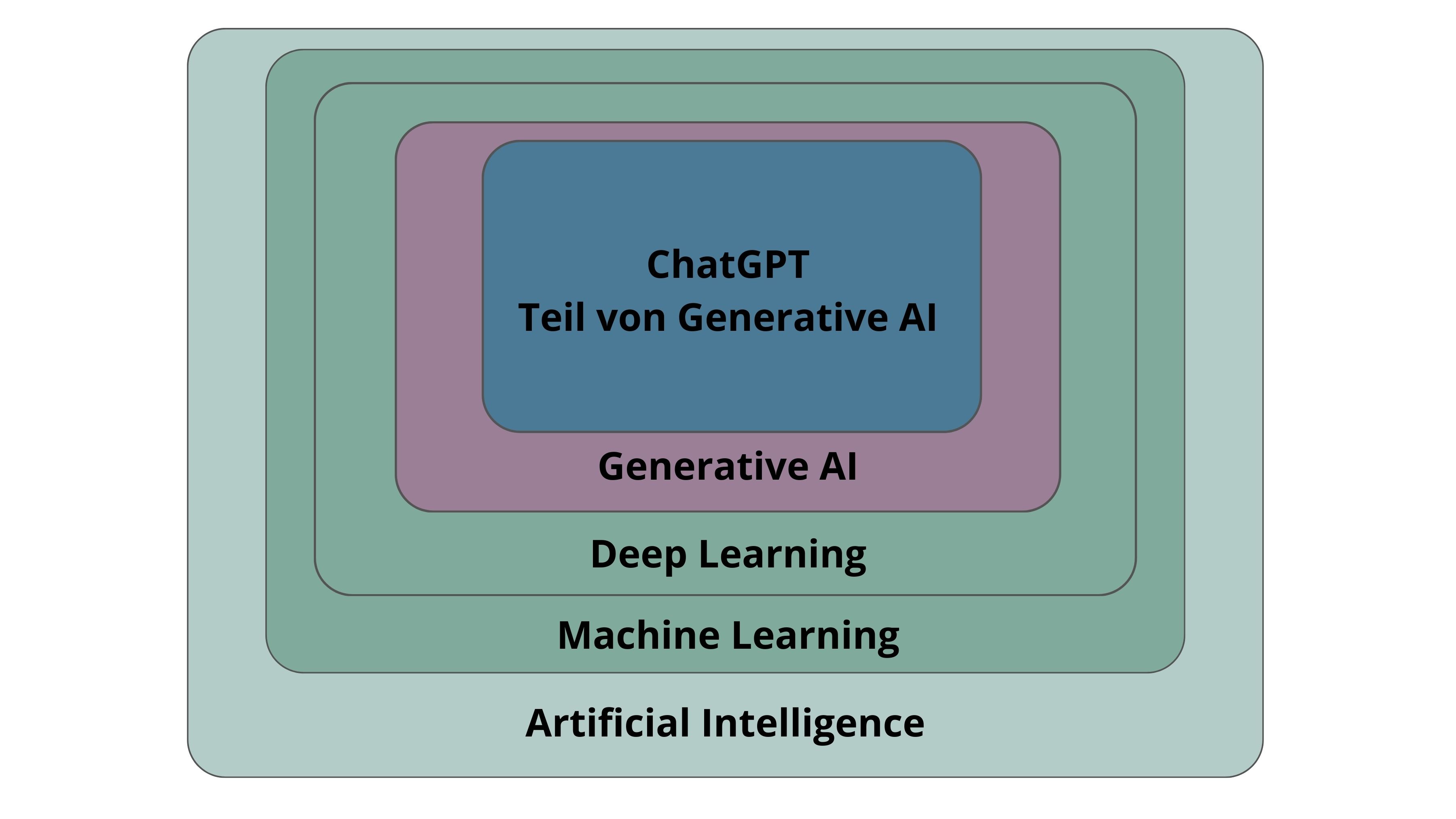

Algorithmen beherrschen die digitale Welt – zumindest, wenn sich Generative AI in den nächsten Jahren als massentauglich zeigt. Bisher stehen alle Vorzeichen darauf, denn Generative Artificial Intelligence ist nicht nur für viele unterschiedliche Datentypen einsetzbar, sondern auch je nach Anwendungsfall ohne großes technisches Know-how.

GitHub Copilot, das KI-gestützte Code-Vervollständigungs-Tool, hat die Aufmerksamkeit von Entwicklern weltweit auf sich gezogen. Auch ChatGPT wird zunehmend in der Softwareentwicklung genutzt. Doch lassen sich solche Tools auch produktiv im Projektalltag integrieren? Wir berichten über unsere Erfahrungen und zeigen anhand praktischer Beispiele, wie sich mit Git-Hub Copilot schnell Code-Snippets un..