IT-Sicherheit

96 Inhalte

Entdecken Sie unser Archiv zu tiefgehenden Inhalte zum Thema IT-Sicherheit.

Wenn ein Unternehmen ein eigenes Rechenzentrum betreibt, ist die Verantwortung klar geregelt: Sie liegt allein bei den eigenen Teams. Sie sind für die Sicherheit der Server und der darauf gespeicherten Daten verantwortlich. In der Cloud gehört das Rechenzentrum jedoch einer anderen Partei. Damit stellt sich die Frage der Verantwortung neu und anders.

Unternehmen investieren in die Modernisierung ihrer SAP-Landschaft, um die Produktivität und Sicherheit im Betrieb zu erhöhen, Ausgaben zu senken und die Entwicklung von Business-Innovationen zu fördern. Da SAP-Prozesse End-to-End gedacht sind, kann ein Software-Update den Geschäftsalltag unterbrechen oder lahmlegen. Daher müssen Anwender eine Änderung testen, bevor sie realisiert wird – wohinter ..

Datengetriebene Geschäftsmodelle, die auf Digitalen Ökosystemen beruhen, erleben derzeit ein enormes Wachstum. Für einen fairen Wettbewerb sind dabei verbindliche Standards und Spielregeln für alle Ökosystemteilnehmer essenziell – insbesondere bei der IT- und Datensicherheit. Wir geben eine Einführung in Digitale Ökosysteme, einen Überblick über verschiedene Aspekte in den Bereichen Compliance und..

Softwarearchitektur

Anwendungssoftware

IT-Sicherheit

Mehr Transparenz und Sicherheit in Kubernetes-Deployments

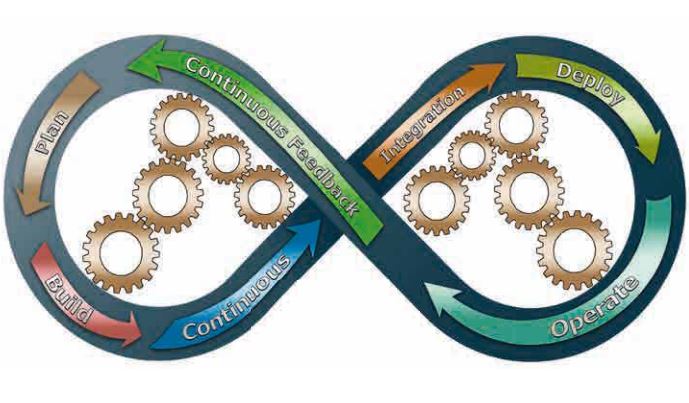

IT-Architekten schrecken oftmals vor der Verwendung von Automatismen bei der Bereitstellung von Softwarekomponenten zurück, da sie Kontroll- und Sicherheitsverluste fürchten. Dies erschwert es Unternehmen, ihren Softwareentwicklungszyklus agil zu gestalten. Wir beschreiben, wie mittels GitOps ein hohes Maß an Kontrolle und Sicherheit bei der automatisierten Bereitstellung von Software erreicht wer..

Die digitale Sicherheit eines IT-Systems beginnt mit der Spezifikation der funktionalen und nichtfunktionalen Sicherheitsanforderungen. Anwender, die Wert auf die Sicherheit ihrer IT-Systeme legen, müssen schon bei deren Anforderungsanalyse die geeigneten Sicherheitsmaßnahmen vorsehen. Was nicht gefordert wird, muss auch nicht realisiert werden. Wer Sicherheit haben will, muss sie explizit fordern..