IT-Sicherheit

96 Inhalte

Entdecken Sie unser Archiv zu tiefgehenden Inhalte zum Thema IT-Sicherheit.

Die Nutzung von Daten ist in zunehmendem Maße für den Erfolg von Unternehmen ausschlaggebend. Daher müssen viele Unternehmen ihre Datenplattform erneuern oder eine neue einführen. Dabei sind Self-Service und Datenschutz wichtige Themen, die wir im Folgenden konzeptionell näher beleuchten.

Hallo, diesmal geht es um ein immer wieder wichtiges Thema. Klar meinen sicherlich einige: „Was will der uns in dieser kurzen Kolumne Neues zum Thema erzählen?“ Aber lest selbst – ich denke, im zweiten Teil hat diese Kolumne einige Überraschungen parat – lest sie also unbedingt bis zum Ende!

IT-Sicherheit

Interviews

Durch aufmerksame Mitarbeitende erreichen Unternehmen automatisch ein höheres Sicherheitsniveau

JavaSPEKTRUM sprach mit Florian Jörgens, CISO von Vorwerk, über die Wege, die er in seinem Unternehmen beschreitet, um Awareness unter den Mitarbeitenden zu erzeugen und hochzuhalten. Ohne zu spoilern: Auch unter Sicherheitsverantwortlichen ist dafür eine Menge Kreativität gefragt.

In diesem Teil der Serie werden wir uns einige Infektionsmethoden ansehen, mit denen Hacker versuchen, uns kompromittierte Abhängigkeiten anzubieten. Dabei handelt es sich um grundlegende Angriffsmuster, die für uns als Softwareentwickler von Bedeutung sind, da sie täglich in unserer Branche zum Einsatz kommen. In diesem zweiten Teil werden wir uns weitere Angriffsarten ansehen.

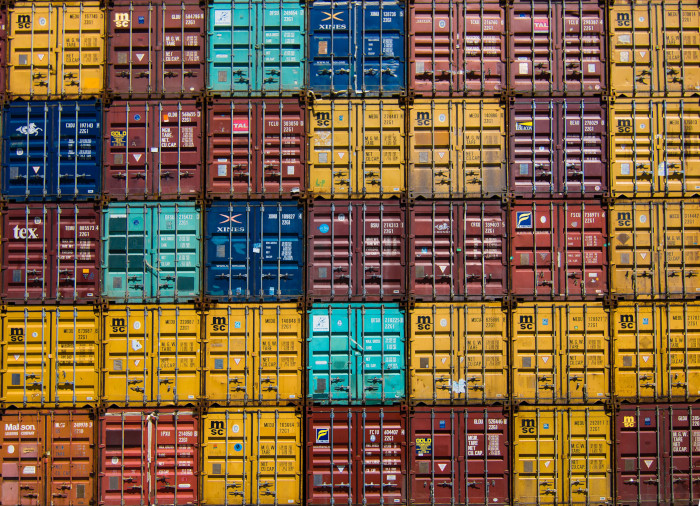

„Ab in den Container“ heißt es immer häufiger in der IT-Entwicklung. Selbst in Publikumszeitschriften und Hobbymedien tauchen inzwischen ganz selbstverständlich Anleitungen auf, Anwendungen und Services via Docker zu installieren. Die hippe Welt der Containerisierung hat aber auch Schattenseiten, denn sie wirft große Fragen in Hinblick auf Security und Resilienz auf, die leider viel zu schnell auf..