Java

401 Inhalte

Entdecken Sie unser Archiv zu tiefgehenden Inhalte zum Thema Java.

Wie kommuniziert ein Arduino-Board serverseitig mit einer REST API, um Sensor-Messungen über ein objektrelationales Mapping zu speichern?

Neue Anforderungen, gesetzliche Änderungen, Modernisierung – die Gründe für Anpassungen einer Software sind vielseitig. Um trotz Veränderung die Qualität und Stabilität zu sichern, ist eine ausreichende Testabdeckung durch (Unit-)Tests unerlässlich. Die Erstellung von Testobjekten kann dabei schnell unübersichtlich werden. Unzählige Hilfsmethoden und -klassen unterschiedlicher Stile sind die Folge..

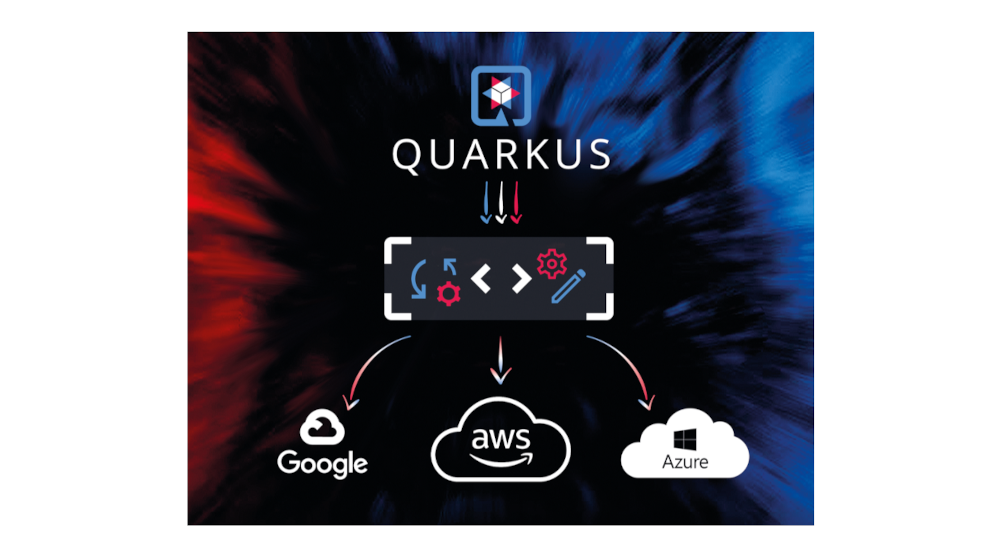

Aktuell im Trend: Der Architekturstil Serverless ermöglicht eine schnelle Entwicklung von Anwendungen. Viele Java-basierte Frameworks möchten hierbei unterstützen. Quarkus ist ein solches Framework, das auf den Einsatz von Cloud-nativen Technologien spezialisiert ist. Mit cleveren Ansätzen und einem verständlichen Vorgehen lässt sich so eine erste lauffähige Anwendung realisieren. Wer in diesem Th..

Verschiedene Hersteller betrachten es als Long-term Support Release, das damit mindestens für die nächsten fünf Jahre unterstützt wird. Da nun vermutlich viele Anwendungen von JDK 17, dem letzten Long-term Support Release, auf 21 upgedatet werden, wollen wir uns hier die relevanten Änderungen von 17 auf 21 gemeinsam anschauen.

Auch wenn wir heutzutage oft nicht mehr mit individuellen Bits zu tun haben, lauern sie doch direkt unter der Oberfläche unserer Programme. Zum Beispiel sind die seltsamen Ergebnisse bei Gleitkommazahlen damit zu erklären, wie sie als Exponent und Mantisse in den 16, 32 (float) oder 64 Bit (double) abgelegt werden und welche Zahlen damit ausdrückbar sind (0.01f*0.03f = 2.9999999E-4).